РЕД ОС

- Обновление системы

- Настройка системы

- Наделяем группу Администраторы домена полномочиями sudo

- Скрываем смонтированные диски с Рабочего стола

- Перенести папку home на другой диск

- Настройка xrdp-сервера

- Cockpit - веб-интерфейс для удаленного администрирования

- Свободное место на диске (утилита df и ncdu)

- Меняем стандартный SSH порт

- Отключение selinux

- mate-tweak – утилита для точной настройки среды рабочего стола

- Настройка звука с помощью pavucontrol

- Установка ПО

Обновление системы

Обновление ядра Linux до версии 6.1 в РЕД ОС 7.3

Процедуру обновления ядра системы необходимо выполнять под учётной записью root. Для этого наберите в терминале:

su -Потребуется ввести пароль пользователя root.

Перед установкой новой версии ядра обновите систему, выполнив в терминале команду:

dnf updateПосле окончания процесса обновления пакетов операционной системы установите пакет для подключения раздела репозитория kernels6:

dnf install redos-kernels6-releaseЗатем выполните команду для обновления кэша пакетов:

dnf makecacheВыполните команду для обновления ядра и ядрозависимых пакетов:

dnf updateПосле этого перезагрузите ПК:

rebootТеперь система будет по умолчанию автоматически загружаться с новой версией ядра 6.1.20

dnf update

dnf install redos-kernels6-release

dnf makecache

dnf update

rebootВложения

update.shНастройка системы

Наделяем группу Администраторы домена полномочиями sudo

После успешного ввода в домен, пробуем залогиниться под учётной записью пользователя домена

В окне приветствия выбираем «Нет в списке?» и вводим поочерёдно Логин пользователя домена и Пароль учётной записи, под которой вы собираетесь залогиниться

После успешного входа, открываем терминал и логинимся под root

su -

Заходим в редактор настроек root.

nano /etc/sudoers

Ищем строчку:

## Allows people in group wheel to run all commands %wheel ALL=(ALL) ALL

и прописываем под ней дополнительную строку:

%Администраторы\ домена ALL=(ALL) ALL

Знак \ здесь является экранированием пробела, т.к. интерпретатор bash не умеет воспринимать пробелы, для него это окончание строки

Теперь все члены группы Администраторы домена в Active Directory вашего домена могут выполнять команды с привилегией sudo.

Если производите настройку пользователю домена и хотите работать под его учётной записью с правами sudo, то под строкой %Администраторы\ домена укажите:

%Пользователи\ домена ALL=(ALL) ALL

Сохраняем и закрываем файл.

Перезагружаемся, чтобы изменения вступили в силу

reboot

Скрываем смонтированные диски с Рабочего стола

Устанавливаем программу редактирования рабочего окружения

sudo dnf install dconf-editor dconf-devel

Идем по пути: Системные → Редактор dconf → org→ mate → caja → desktop → заходим в volumes-visible и снимаем галочку Use default value. Custom value выставляем значение False → справа сверху жмём на часы → Apply

Параметры → Управление файловым просмотром → Просматривать новые папки, используя: В виде списка. → вкладка Предварительный просмотр → Показывать текст в значках: Всегда → Показывать миниатюры: Всегда → Прослушивать звуковые файлы: Всегда → Показывать число объектов в папках: Всегда

Перенести папку home на другой диск

Пусть /dev/sda1 это ваш старый диск и раздел, а /dev/sdb1 - новый, отформатированный раздел, куда вы хотите перенести /home

mkdir /mnt/newhome && mount /dev/sdb1 /mnt/newhome rsync -a /home /mnt/newhome

Проверяете все ли нормально перенеслось.

Редактируем /etc/fstab

nano /etc/fstab

Там ищем старый хоум, или если его нет вписываете что-то вроде

/dev/sdb1 /home ext4 defaults 0 1

Нужно чтоб адреса и тип файловой системы были правильными.

После чего

mount -a

Настройка xrdp-сервера

Установка и настройка сервера

Перед установкой и настройкой сервера необходимо предварительно перейти в сеанс пользователя root:

su -Дальнейшие указанные действия должны выполняться с правами пользователя root или администратора системы, если не указано иное.

1. Установите сервер xrdp командой:

dnf install xrdp xorgxrdp pulseaudio-module-xrdp2. Создайте пользователя test и установите ему пароль:

useradd -m test

passwd test3. Создайте группу tsusers и добавьте пользователя в эту группу:

groupadd tsusers

usermod -aG tsusers test4. Настройте предпочитаемую графическую оболочку по умолчанию:

для mate выполните:

sed -i '/PREFERRED=/d' /etc/sysconfig/desktop 2>/dev/null; echo 'PREFERRED="$(type -p mate-session)"' >> /etc/sysconfig/desktopдля cinnamon выполните:

sed -i '/PREFERRED=/d' /etc/sysconfig/desktop 2>/dev/null; echo 'PREFERRED="$(type -p cinnamon-session)"' >> /etc/sysconfig/desktop5. Измените файл /etc/xrdp/sesman.ini следующим образом:

sed -i 's/param=Xorg/param=\/usr\/libexec\/Xorg/' /etc/xrdp/sesman.ini6. Раскомментируйте тип сессии Xorg в /etc/xrdp/xrdp.ini:

[Xorg]

name=Xorg

lib=libxup.so

username=ask

password=ask

ip=127.0.0.1

port=-1

code=207. Тип сессии Xvnc закомментируйте:

#[Xvnc]

#name=Xvnc

#lib=libvnc.so

#username=ask

#password=ask

#ip=127.0.0.1

#port=-18. Запустите сервер xrdp и добавьте его в автозапуск:

systemctl enable xrdp --now9. Xrdp позволяет создавать новые сессии пользователей через запуск X-сервера, но не может подключаться к уже существующей сессии. Если сессия xrdp активна, то пользователь не сможет войти в нее снова.

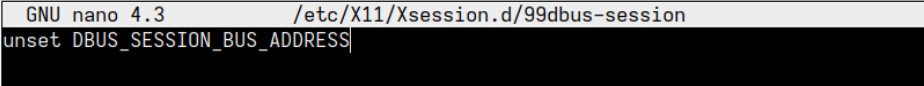

При получении ошибки «Could not acquire name on session bus» необходимо на сервере создать файл /etc/X11/Xsession.d/99dbus-session со следующим содержимым:

unset DBUS_SESSION_BUS_ADDRESSДля применения внесенных изменений необходимо перезагрузить систему.

Решение проблемы с переключением языка клавиатуры при подключении из Windows

Откройте файл:

nano /etc/xrdp/xrdp_keyboard.iniДобавьте в конец файла следующее содержимое:

[layouts_map_ru]

rdp_layout_us=ru,us

rdp_layout_ru=ru,us

[rdp_keyboard_ru]

keyboard_type=4

keyboard_type=7

keyboard_subtype=1

options=grp:alt_shift_toggle

rdp_layouts=default_rdp_layouts

layouts_map=layouts_map_ruВ данной конфигурации раскладка переключается сочетанием клавиш Alt+Shift.

Чтобы отключить определённый тип сессии (Xvnc или Xorg), закомментируйте в файле /etc/xrdp/xrdp.ini соответствующий раздел: [Xvnc] или [Xorg].

Для применения настроек перезагрузите сервер xrdp:

systemctl restart xrdpПроброс локального диска и принтера при подключении из Windows

Для успешного подключения локального диска к удаленному рабочему столу необходимо убрать в настройках RDP-клиента галочку «Принтеры».

Подключение на клиенте

Для подключения из Windows используйте «Подключение к удаленному рабочему столу».

Для подключения из РЕД ОС используйте приложение «Remmina» («Главное меню» — «Интернет» — «Remmina»).

Выберите протокол RDP, впишите узел и нажмите клавишу Enter, чтобы подключиться.

Для подключения в открывшемся окне впишите имя пользователя и пароль.

Для применения настроек перезагрузите сервер xrdp:

systemctl restart xrdpУстранение ошибки при настройке удаленного доступа с Windows 7/XP на РЕД ОС

При возникновении ошибки такого вида:

Откройте файл:

nano /etc/xrdp/xrdp.iniИзмените значение параметра security_layer:

security_layer=rdpДля применения настроек перезагрузите сервер xrdp:

systemctl restart xrdpАутентификация под доменным пользователем

Для разрешения аутентификации доменных пользователей требуется изменить файл:

nano /etc/xrdp/sesman.iniЗакомментировав следующие строки:

#TerminalServerUsers=tsusers

#TerminalServerAdmins=tsadminsПерезапустите сервер:

systemctl restart xrdpЧтобы разрешить определенным доменным пользователям доступ к RDP-серверу, достаточно в группу tsusers добавить доменных пользователей.

Добавление в группу tsusers пользователя bob производится командой:

usermod -aG tsusers bobгде bob - это доменный пользователь,

В файл /etc/xrdp/sesman.ini в секцию [Security] необходимо добавить строки:

TerminalServerUsers=tsusers

AlwaysGroupCheck=trueЕще один вариант - в качестве локальной группы указать доменную:

TerminalServerUsers=rdpздесь rdp - группа безопасности на вашем контроллере домена, в которую могут входить необходимые вам пользователи xrdp-сервера.

После этого перезапустите сервер:

systemctl restart xrdp

systemctl restart sssdДополнительная настройка SELinux

После тестового подключения к xrdp-серверу нужно выполнить настройку SELinux, выполните следующие команды на сервере:

ausearch -c 'krb5_child' --raw | audit2allow -M my-krb5child

semodule -X 300 -i my-krb5child.ppЗавершение всех процессов при выходе из сеанса

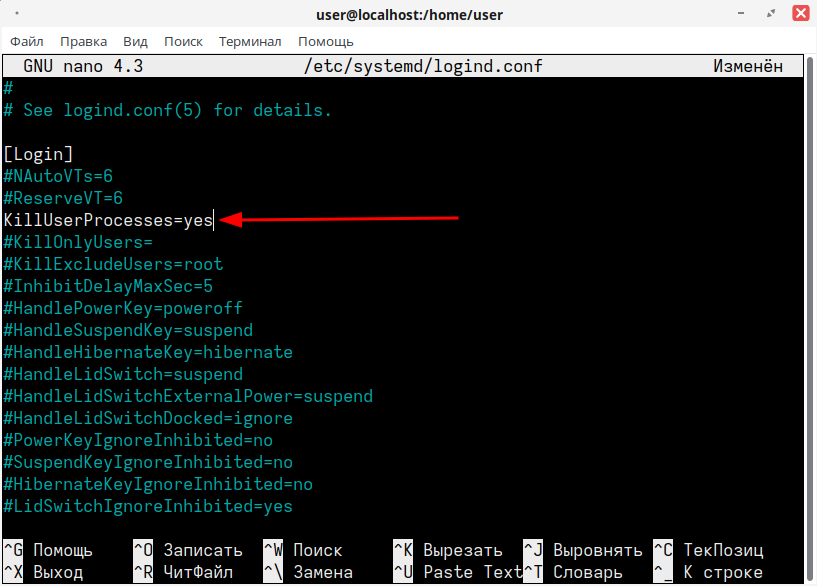

Для того чтобы при выходе из системы прекращались все процессы, явно или неявно запущенные от имени авторизованного пользователя, в файле /etc/systemd/logind.conf необходимо раскомментировать параметр KillUserProcesses и установить значение yes.

После изменения значения данного параметра необходимо либо перезагрузить компьютер, либо выполнить команду перезапуска сервиса logind для применения настроек:

systemctl restart systemd-logindОптимизация производительности

Оптимизацию использования ресурсов RDP-сервера (процессора, оперативной памяти, каналов связи) можно произвести представленными ниже изменениями конфигурации.

при использовании MATE:

Для отключения композитного менеджера путем задания значения по умолчанию параметра dconf следует создать файл

/etc/dconf/db/local.d/10_mate_nocomp со следующим содержимым (с правами пользователя root):

nano /etc/dconf/db/local.d/10_mate_nocomp[org/mate/marco/general]

compositing-manager=false Для того чтобы ограничить возможность изменения данного параметра пользователем, то есть принудительно применить настройку, следует выполнить команду:

echo "/org/mate/marco/general/compositing-manager" > /etc/dconf/db/local.d/locks/10_mate_nocompпри использовании CINNAMON:

Для отключения композитного режима следует выполнить команду:

sed -i '/PREFERRED=/d' /etc/sysconfig/desktop 2>/dev/null; echo 'PREFERRED="$(type -p cinnamon-session-cinnamon2d)"' >> /etc/sysconfig/desktopCockpit - веб-интерфейс для удаленного администрирования

Cockpit — простой в использовании, но мощный удаленный менеджер для серверов GNU/Linux, это интерактивный пользовательский интерфейс администрирования сервера, который предлагает LIVE-сеанс Linux через веб-браузер.

Чтобы установить и включить Cockpit используйте следующие команды в терминале с правами root:

dnf install cockpit

systemctl enable cockpit.socket

systemctl start cockpit.socketДополнительные модули

Cockpit может быть дополнен существующими модулями, которые расширяют функционал утилиты.

dnf install cockpit-machines cockpit-storagedПримечание!

В РЕД ОС пакет cockpit-docker устанавливается вручную.

Ссылка на установку пакета - https://getcockpit.com/documentation/reference/docker.

Для появления установленных модулей перезапустите Cockpit командой:

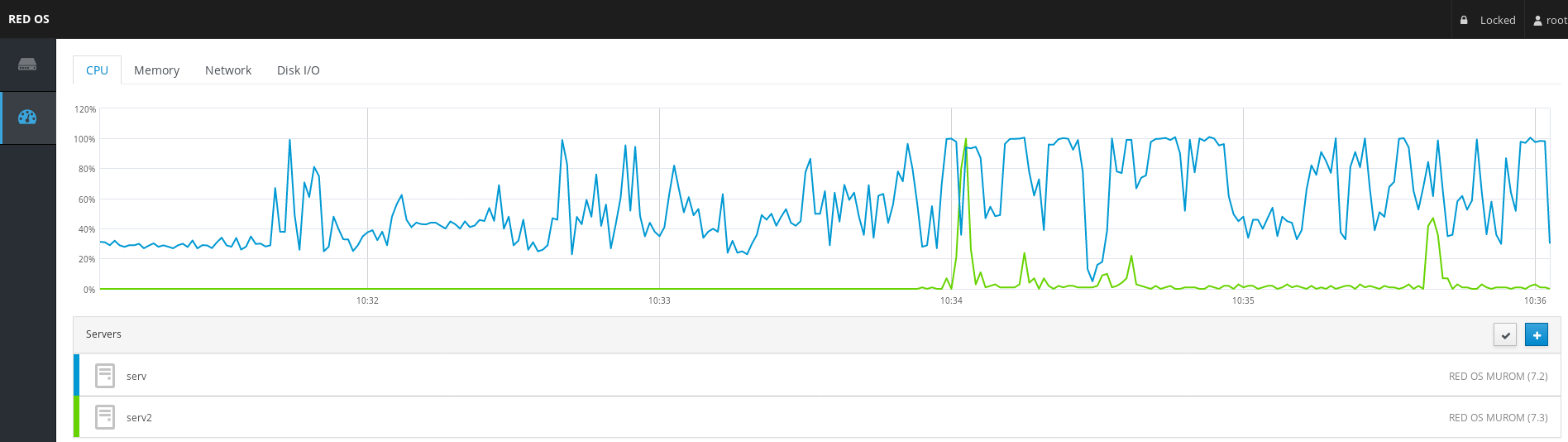

systemctl restart cockpit.socketСockpit-dashboard

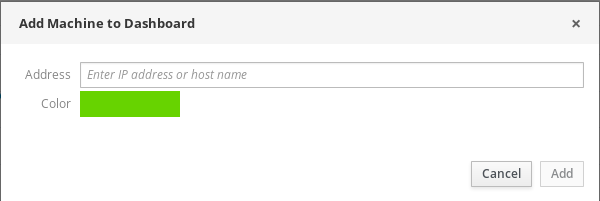

Модуль cockpit-dashboard позволяет управлять множеством компьютеров или серверов из одной сессии. Для этого выберите в левой панели вариант Dashboard.

В блоке «Servers» выберите пункт «Add Server», в появившемся окне нужно указать IP-адрес или имя хоста подключаемого ПК и цвет, которым он будет обозначаться:

В списке появится подключённый ПК, которым можно управлять с помощью Cockpit:

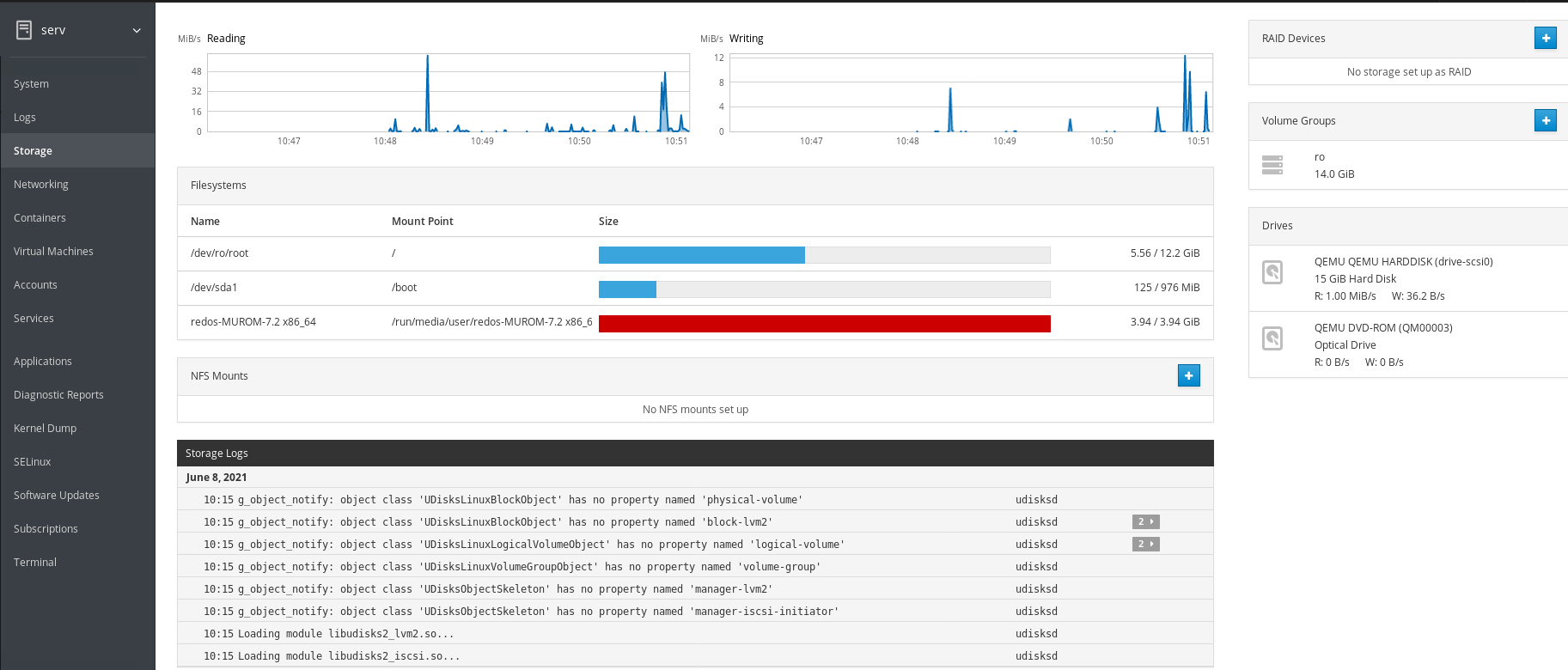

Сockpit-storaged

Модуль cockpit-storaged позволяет управлять системными хранилищами данных, включая создание и форматирование разделов и управление LVM-томами. Для управления перейдите в «Storage» на левой панели. Данный раздел состоит из блоков. В верхних блоках отображается график производительности операций чтения (Read) и записи (Write) для выбранного устройства.

В блоке Filesystems показаны смонтированные файловые системы.

В блоке NFS Mounts показаны смонтированные NFS-соединения.

В блоке Storage Logs показаны соответствующие журналы, относящиеся к устройствам хранения в системе. Это может быть особенно полезно, когда диск начинает выходить из строя.

Блок Drives показывает все подключенные в данный момент физические устройства в системе, смонтированные или нет. Чтобы создать новую таблицу разделов, нажмите на диск, затем нажмите Create Partition Table. Чтобы создать разделы, нажмите на диск, затем нажмите Create Partition.

В блоке Volume Groups отображаются блоки томов, DM RAID и группы VDO. Чтобы создать логический том, выберите Volume Group и нажмите Create New Logical Volume.

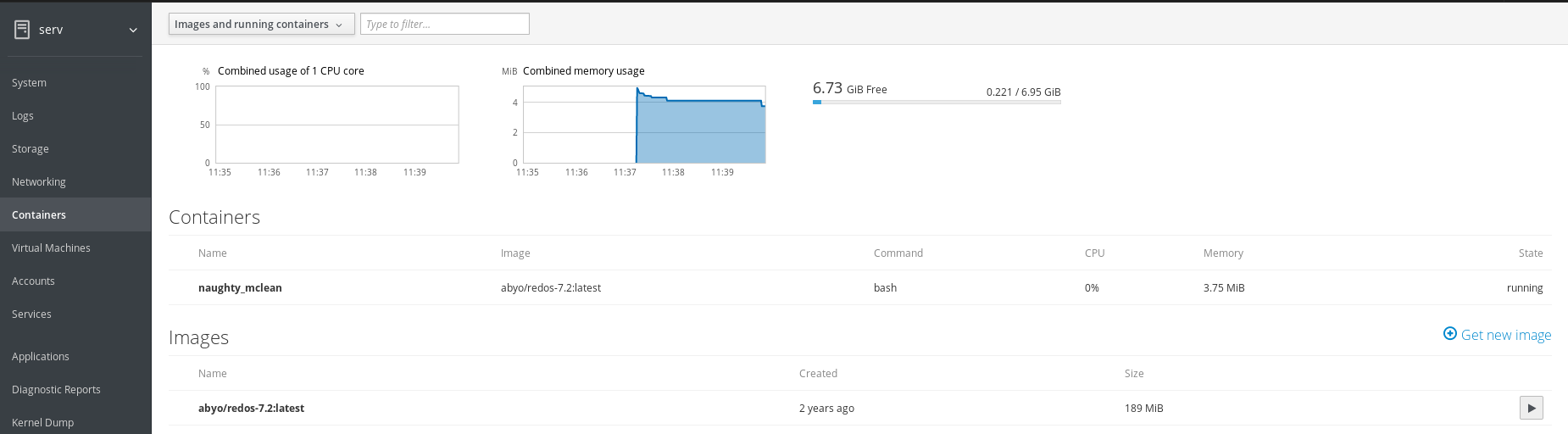

Сockpit-dockers

Для работы с контейнерами на сервере для cockpit существует отдельный модуль cockpit-dockers.

Примечание!

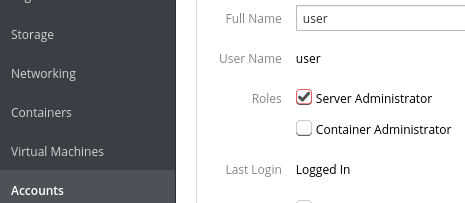

Для запуска «Containers» от обычного пользователя у него должна быть установлена роль «Server Administrator» или «Container Administrator».

Перейдя в раздел «Containers» на левой панели, вы попадёте в консоль управления Docker, где можно запустить сервер, получить новые образы, добавить новые контейнеры, управлять ресурсами и экземплярами.

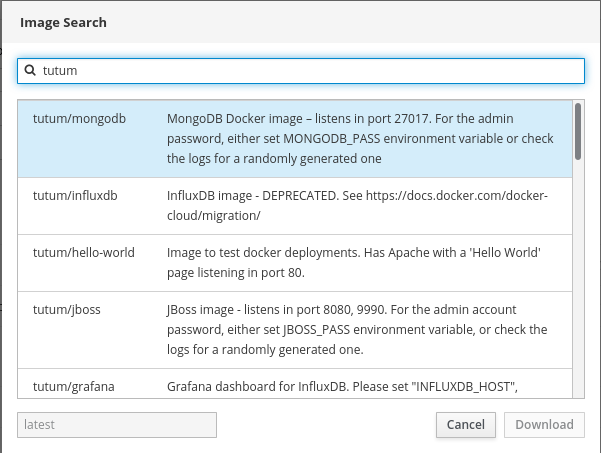

Для добавления образов перейдите на вкладку «Get new image» и с помощью поиска выберите необходимый образ:

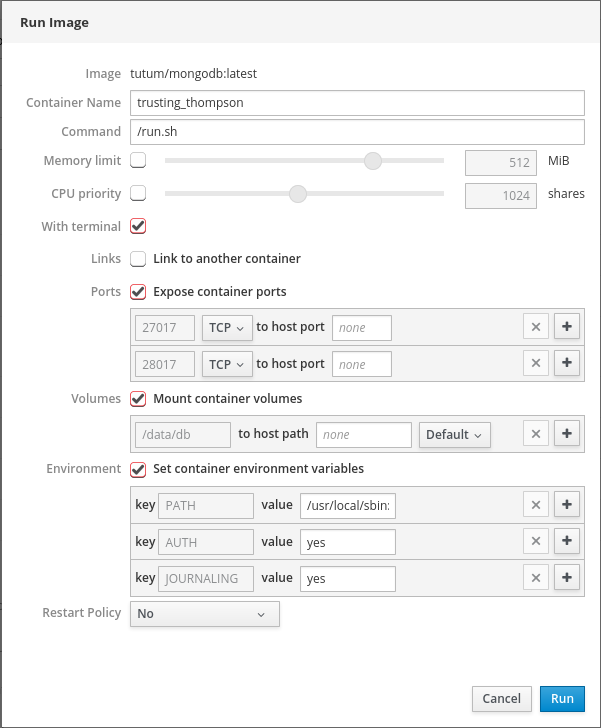

Для запуска контейнера нажмите на иконку запуска, которая находится напротив него. Откроется диалоговое окно «Запуск образа» для настройки выделения ресурсов контейнера и назначения портов, после применения необходимых параметров нажмите «Run».

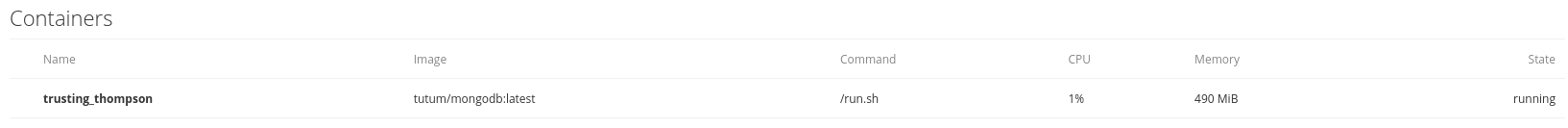

Запущенные контейнеры и используемые ресурсы находятся на верхней панели «Containers»:

Сockpit-machines

С помощью модуля cockpit-machines вы можете управлять виртуальными машинами, используя libvirt (для работоспособности пакет нужно установить).

Этот плагин позволяет пользователям создавать, удалять или обновлять пулы хранения и сети, изменять виртуальные машины и получать доступ к консоли просмотра.

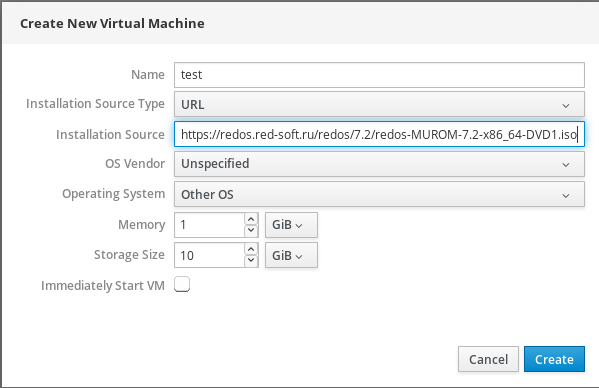

Для создания виртуальной машины перейдите в пункт «Virtual Machines» и нажмите «Create New VM».

Поле «Installation Type» позволяет выбрать вариант инсталляции дистрибутива Linux: из интернет, используя локальный носитель, например ISO, или используя PXE для загрузки виртуальной машины. Чтобы эти возможности можно было использовать, должны быть соответственно доступны сеть и устройства хранения данных.

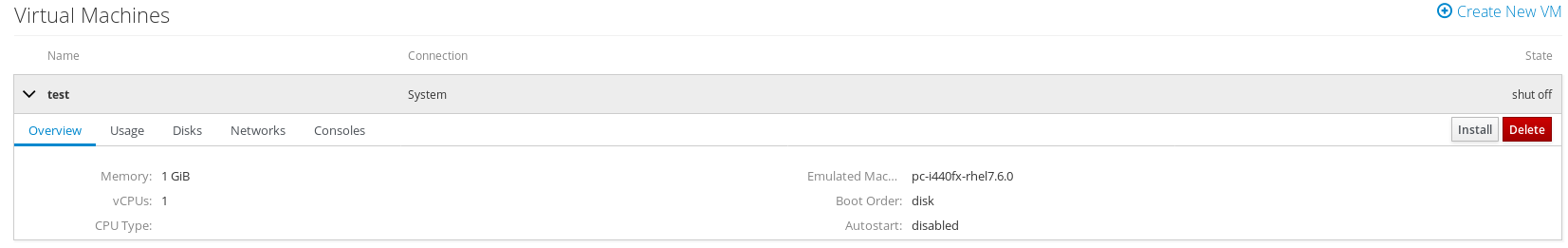

После создания соответствующая виртуальная машина появляется в списке и её можно установить:

Предоставление доступа

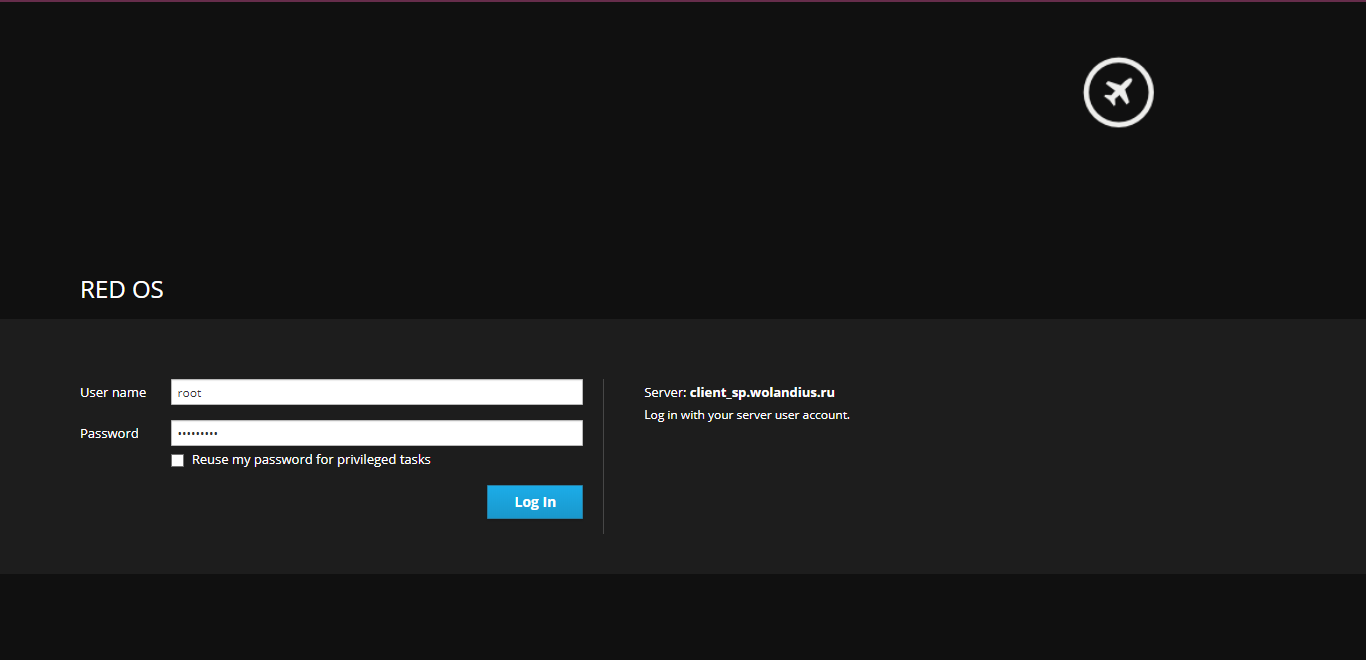

Доступ к серверу осуществляется в браузере:

https://ip-adress:9090/ или https://server.domain.com:9090/

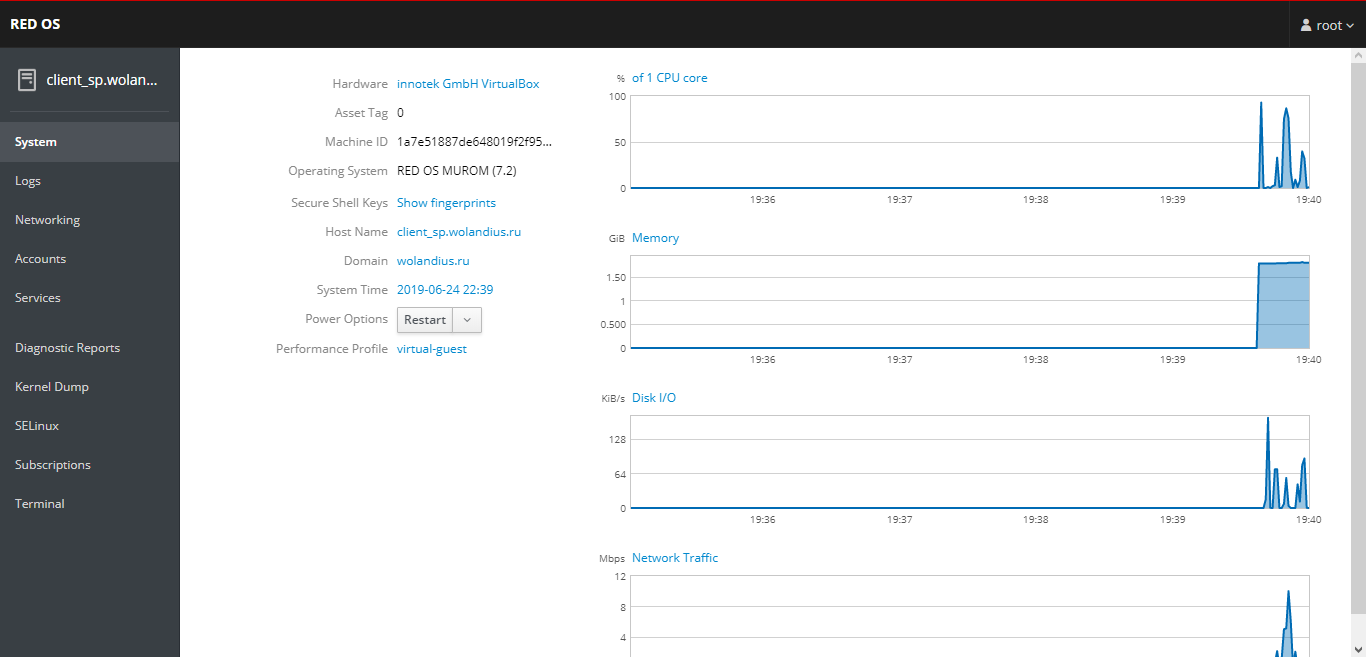

После входа в систему вам будет представлена сводка вашей системной информации и графики производительности для CPU, Memory, Disk I/O и информация о сетевом трафике.

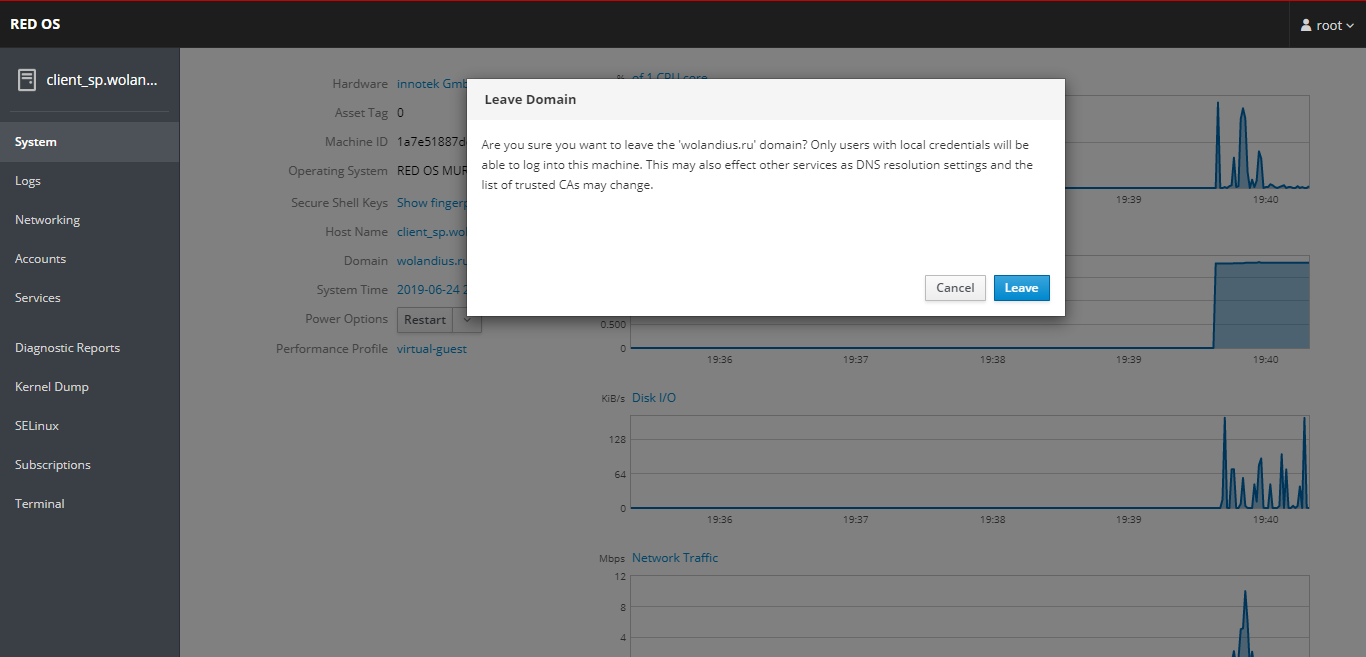

Присутствует возможность вывести сервер из домена:

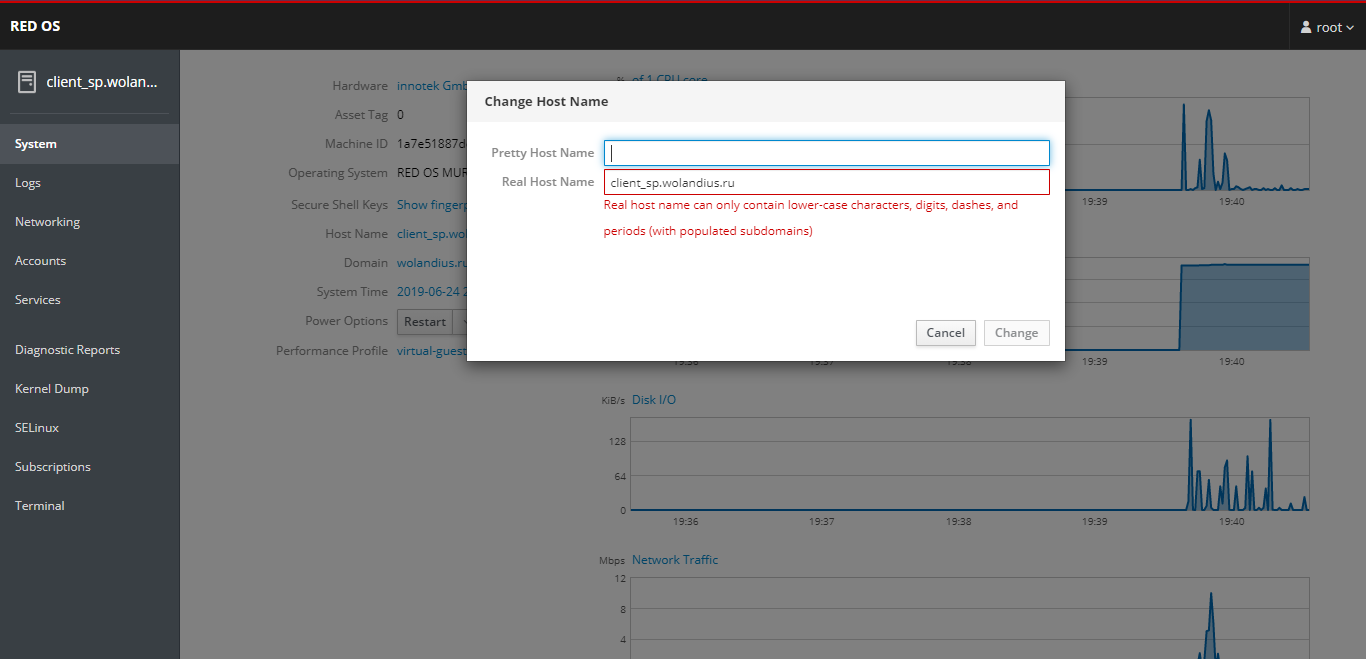

Присутствует возможность поменять имя хоста сервера:

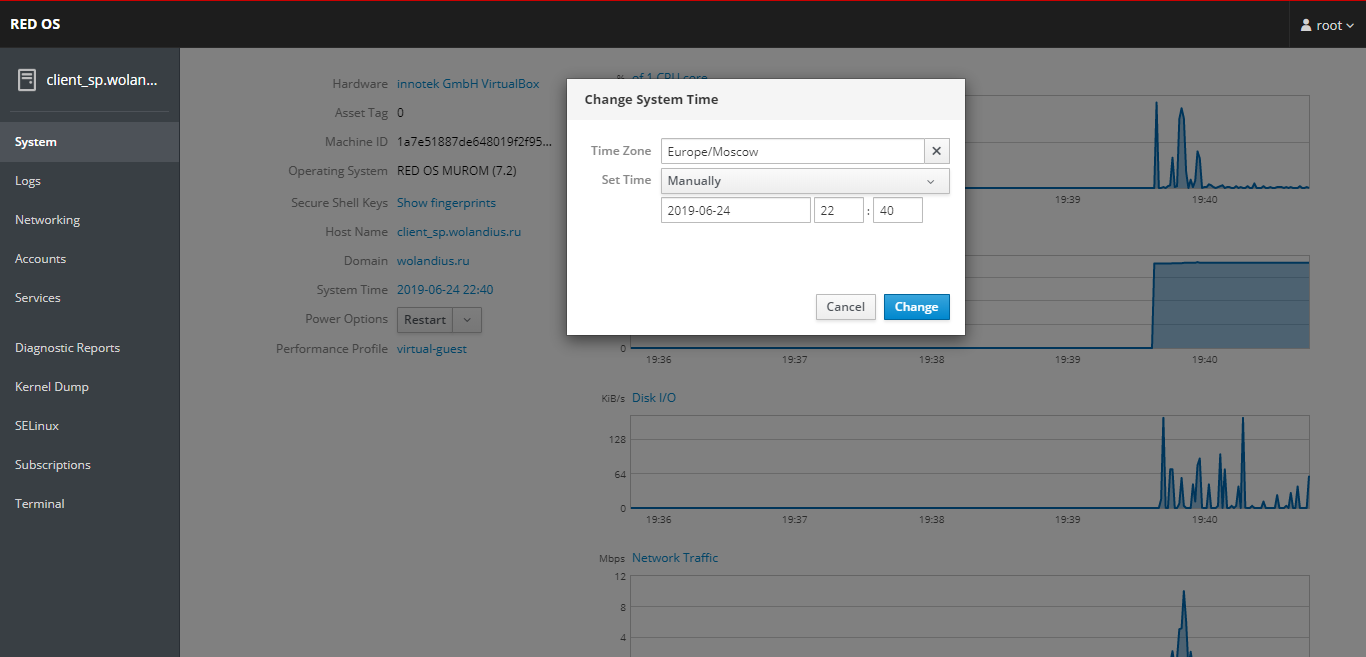

Присутствует возможность поменять время сервера:

Свободное место на диске (утилита df и ncdu)

Утилита DF. Свободное место на диске

DF встроенная утилита и используется начиная с минимальных версий Centos. Правда она не показывает все необходимые данные. Мы будем использовать данную программу с ключом "-h", который покажет данные в удобном для нас виде (в мегабайтах, гигабайтах).

df -hСогласитесь не очень наглядно, не понятно что именно занимает столько места. Для этого мы поставим утилиту ncdu.

Установка ncdu и работа в ней

Установим утилиту командой

yum install ncduВо время установки система запросит подтвердить установку и импорт GPG ключа, мы соглашаемся набрав букву "y" и нажав "Enter".

Утилита запускается с параметром

ncdu <путь к папке, у которой надо узнать размеры>

Если мы хотим увидеть размер всех папок и файлов в корне, то указываем команду

ncdu /Так мы видим какая папка сколько занимает в иерархическом виде, и с помощью стрелок на клавиатуре можем переходить по папкам.

Для вывода подсказок по кнопкам, нажмите кнопку "?". В программе вы можете отсортировать по имени (кнопка "n"), по размеру (кнопка "s"), удалять файлы и папки (кнопка "d") и другие действия.

Для выхода из программы нажимаем "q".

Меняем стандартный SSH порт

SSH — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений.

Проверяем, что разрешено на сервере в фаерволле:

firewall-cmd --permanent --list-allОткрываем порт, на который мы хотим повесить OpenSSH

firewall-cmd --permanent --zone=public --add-port=1980/tcp

firewall-cmd --reloadПроверяем

firewall-cmd --zone=public --list-portsРедактируем конфигурационный файл sshd_config

nano /etc/ssh/sshd_config...

Port 1980

...Если вы не отключали SELinux, надо внести некоторые изменения

yum install policycoreutils-python

semanage port -a -t ssh_port_t -p tcp 1980Вот теперь можно перезагружать службу sshd

systemctl restart sshdПроверяем подключение по ssh на новом порту 1980.

Если все ок, закрываем доступ к стандартному порту

firewall-cmd --permanent --zone=public --remove-service=ssh

firewall-cmd --reloadОтключение selinux

SELinux имеет три режима работы, по умолчанию установлен режим Enforcing.

Enforcing: Все действия, которые каким-то образом нарушают текущую политику безопасности, будут блокироваться, а попытка нарушения будет зафиксирована в журнале.

Permissive: Информация о всех действиях, которые нарушают текущую политику безопасности, будут зафиксированы в журнале, но сами действия не будут заблокированы.

Disabled: Полное отключение системы принудительного контроля доступа.

1. Для перевода SELinux в режим уведомлений в файле /etc/selinux/config замените строку SELINUX=enforcing на SELINUX=permissive. SELinux при этом перейдет в режим уведомлений. Откройте файл конфигурации в редакторе nano от пользователя root или от пользователя с правами администратора.

sudo nano /etc/selinux/configВ файле замените текст SELINUX=enforcing на SELINUX=permissive.

Изменения будут применены только после перезагрузки ОС.

Вместо ручной правки конфигурационного файла можно выполнить следующую команду в консоли от пользователя с правами администратора (после выполнения команды нужно перезагрузить ПК, перезагрузку можно запустить из консоли командой reboot):

sudo sed -i "s/SELINUX=enforcing/SELINUX=permissive/" /etc/selinux/configПараметр SELINUXTYPE=targeted изменять не нужно.

2. Мгновенный перевод режима SELinux Enforcing на Permissive:

sudo setenforce 0после перезагрузки SELinux будет запущен в режиме который указан в файле /etc/selinux/config.

Крайне не рекомендуется устанавливать для SELinux режим Disabled.

sudo sed -i "s/SELINUX=enforcing/SELINUX=disabled/" /etc/selinux/config

mate-tweak – утилита для точной настройки среды рабочего стола

С ее помощью можно управлять значками рабочего стола и изменять настройки интерфейса для значков, контекстных меню или панелей инструментов.

Установка

Для установки перейдите в сеанс пользователя root:

su -и выполните команду:

dnf install mate-tweak -yПосле установки утилита доступна из «Главного меню» - «Параметры» - «MATE Tweak».

Работа с утилитой

Окно программы выглядит следующим образом:

В программе имеется три вкладки: Рабочий стол, Панель и Окна.

Рабочий стол

На вкладке Рабочий стол можно редактировать рабочий стол MATE, включать или отключать отображение иконок, отвечающих за различные функции. По умолчанию включены иконки Домашняя папка, Корзина и Подключенные тома. По желанию можно включить иконку Компьютер, которая будет отображать все подключенные к компьютеру носители.

Также можно включить иконку Сеть, которая будет отображать сетевое окружение машины.

Панель

На вкладке Панель можно настроить нижнюю панель: включить или отключить отображение различных элементов панели, изменить их размеры, а также размеры самих иконок. Выполненные изменения можно сохранить в отдельный профиль и присвоить ему название.

Также можно включить индикатор клавиатуры, он будет расположен в правой части панели. Он позволит увидеть состояния клавиатуры: включен ли Scroll Lock, Num Lock или Caps Lock.

Белый цвет означает неактивное состояние, красный – активное.

Окна

На вкладке Окна можно настроить свойства окон: отображение анимации свертывания и развертывания, содержимое окон при перетаскивании.

Надстройка Включить привязку окон позволяет при перетаскивании окна к краю экрана растянуть его по вертикали и покрыть половину рабочего пространства. По желанию, эту надстройку можно отключить.

Также можно изменить положение самого окна – привычное правое или левое.

Надстройка Высокий DPI позволяет увеличивать размер всех окон, панелей, виджетов, шрифтов и прочего для дисплеев с высокими значениями DPI. По умолчанию данное значение выбирается автоматически.

Надстройка Шрифты позволяет поменять шрифты в системе и изменить их размер.

Надстройка Менеджер окон позволяет изменить менеджер окна, используемого в системе. По умолчанию установлен менеджер окна Marco.

Настройка звука с помощью pavucontrol

Pavucontrol — это регулятор громкости для PulseAudio с расширенными возможностями.

Для его установки перейдите в сеанс пользователя root:

su -и выполните команду:

dnf install pavucontrol -yПосле установки запуск утилиты pavucontrol доступен из «Главного меню» — «Аудио и Видео» — «Регулятор громкости PulseAudio» или через терминал командой:

pavucontrolПрограмма представляет из себя окно с пятью вкладками: «Проигрывание», «Запись», «Устройства вывода», «Устройства ввода» и «Конфигурация».

Установка ПО

Установка CryptoPro 4.0.0 x64

КриптоПро — линейка криптографических утилит (вспомогательных программ) — так называемых криптопровайдеров. Они используются во многих программах российских разработчиков для генерации ЭЦП, работы с сертификатами, организации структуры PKI и т.д.

Сайт: www.cryptopro.ru

Для корректной работоспособности электронной подписи в информационных системах необходимо выполнить установку в последовательности:

-

Установить программное обеспечение для работы с корневыми и личными сертификатами по инструкции.

-

Установить браузер Chromiuim или Спутник.

-

Установить плагин Госуслуг и КриптоПро, в зависимости от системных требований к информационной системе.

Обзор установки

-

Скачайте архив с сайта КриптоПро по ссылке.

-

Распакуйте архив в папку (в примере /home/test/).

cd /home/test tar -xvf linux-amd64.tgz

3. Перейдите в папку с КриптоПро:

cd /home/test/linux-amd64

4. Установите права на запуск:

chmod +x install_gui.sh

Выполните следующую команду (для того чтобы далее выполнять команды от пользователя root):

su root

5. Установите КриптоПро, выполнив команду:

./install_gui.sh

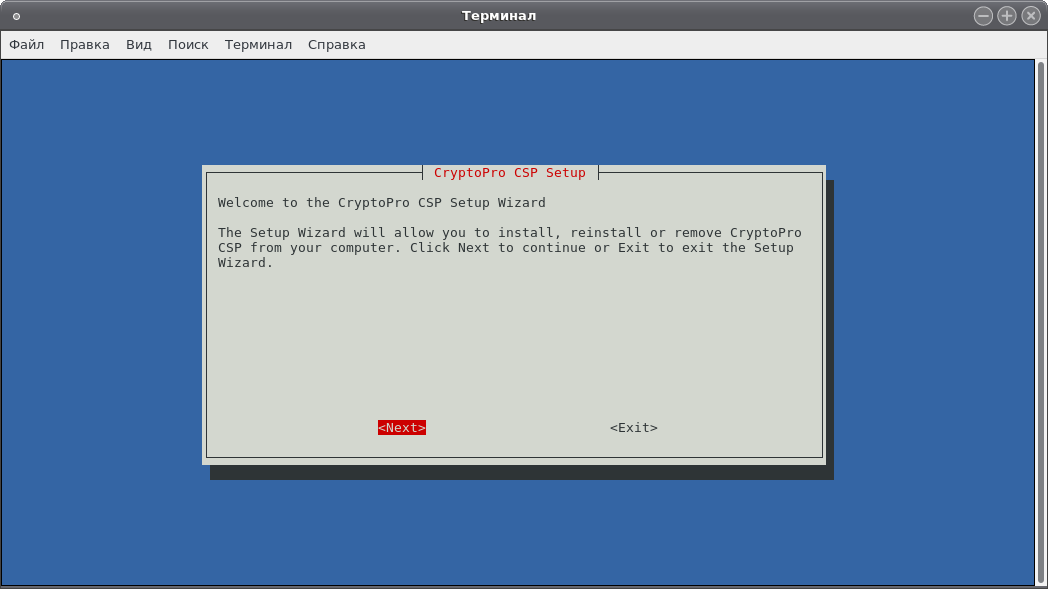

Появится окно установки КриптоПро:

Нажмите кнопку «Next» для продолжения установки.

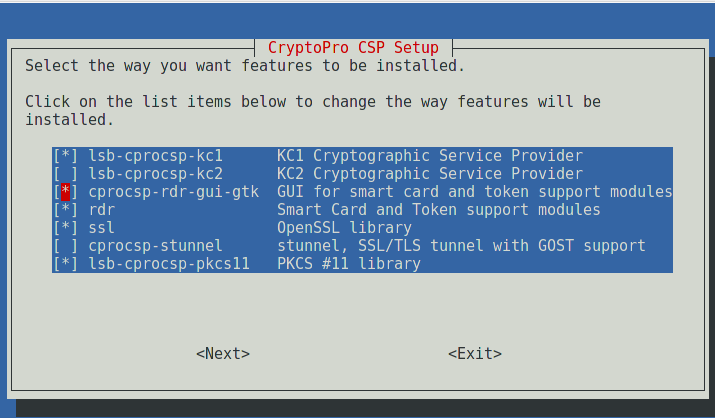

В следующем окне выберите пакеты, указанные на скриншоте:

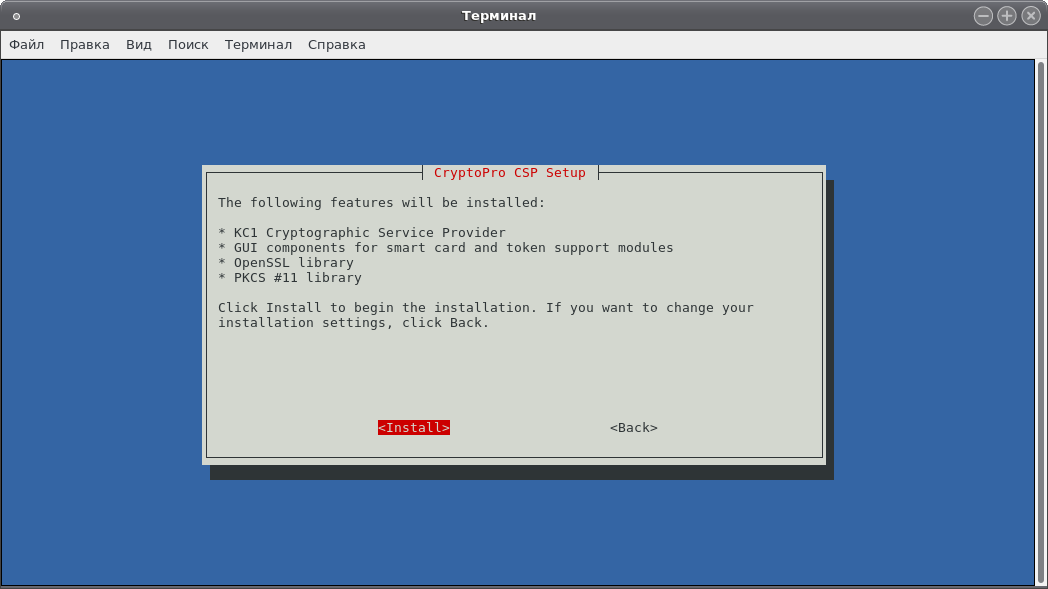

Нажмите кнопку «Next» для продолжения установки:

Нажмите «Install» для установки пакетов.

6. Установите дополнительные пакеты и драйверы.

6.1 Установка драйверов для токенов Rutoken S:

для РЕД ОС 7.1 или 7.2:

yum install -y ifd-rutokens

для РЕД ОС 7.3 и старше:

dnf install -y ifd-rutokens

6.2 Установка драйверов для токенов Jacarta:

Перейдите в папку:

cd /home/test/linux-amd64

для РЕД ОС 7.1 или 7.2 выполните команду установки:

yum localinstall cprocsp-rdr-jacarta*.rpm

для РЕД ОС 7.3 и старше перейдите в папку:

dnf install cprocsp-rdr-jacarta*.rpm

Проверка лицензии

Вывод серийного номера лицензии:

/opt/cprocsp/sbin/amd64/cpconfig -license -view

Ввод номера лицензии:

/opt/cprocsp/sbin/amd64/cpconfig -license -set <серийный_номер>

Установка программного обеспечения для работы с сертификатами

1. Установка средства управления сертификатами token-manager:

для РЕД ОС 7.1 или 7.2:

yum install token-manager

для РЕД ОС 7.3 и старше:

dnf install token-manager

2. Установка программного обеспечения для подписи файлов gostcrypto.

2.1 Для рабочего стола Mate:

для РЕД ОС 7.1 или 7.2:

yum install gostcryptogui caja-gostcryptogui

для РЕД ОС 7.3 и старше:

dnf install gostcryptogui caja-gostcryptogui

2.2 Для рабочего стола Cinnamon:

для РЕД ОС 7.1 или 7.2:

yum install nemo-gostcryptogui.noarch

для РЕД ОС 7.3 и старше:

dnf install nemo-gostcryptogui.noarch

Работа с ключевыми носителями и сертификатами.

Ключевые носители и сертификаты

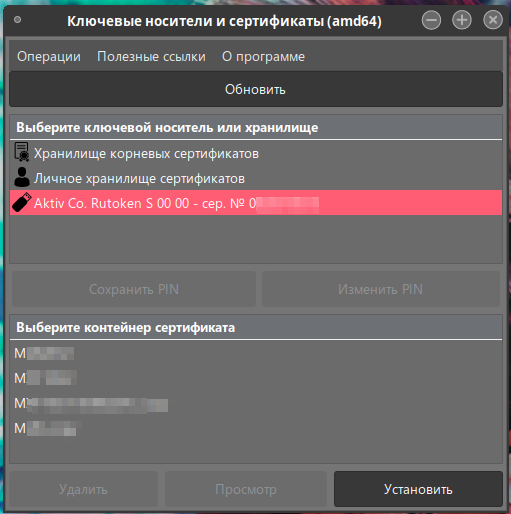

Для работы с ключевыми носителями и сертификатами используется утилита «Ключевые носители и сертификаты», которую мы установили ранее. Найти его можно в «Главном меню» - «Администрирование» - «Ключевые носители и сертификаты».

Окно программы выглядит следующим образом:

В меню «Операции» можно выполнить:

-

Ввод лицензии КриптоПро CSP;

-

Просмотр лицензии;

-

Установка корневых сертификатов;

-

Установка списка отозванных сертификатов;

-

Просмотр корневых сертификатов;

-

Просмотр списков отозванных сертификатов;

-

Скопировать контейнер с токена;

-

Скопировать контейнер с usb-flash накопителя;

-

Скопировать токен из HDIMAGE на токен.

Рассмотрим более подробно копирование контейнера с usb-flash накопителя.

1. Необходимо с RuToken скопировать закрытую часть электронной подписи (ЭП) на usb-flash накопитель, выполнить это необходимо на КриптоПро в ОС Windows.

2. Вставьте usb-flash накопитель в компьютер и запустите утилиту Ключевые носители и сертификаты.

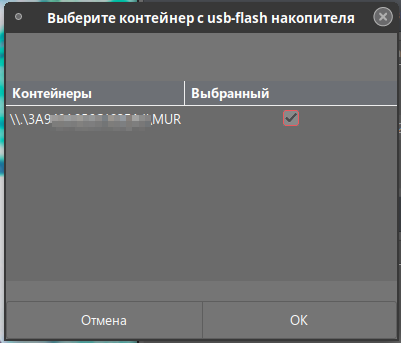

3. Перейдите в меню «Операции» и выберите «Скопировать контейнер с usb-flash накопителя».

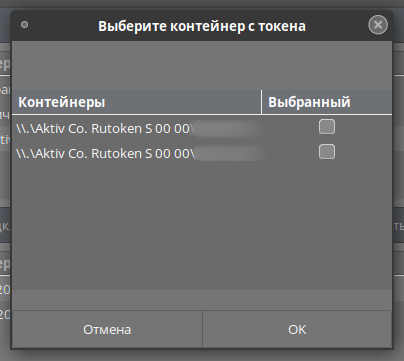

4. Появится окно с выбором контейнера. Выберите необходимый контейнер, отметив чекбокс в поле «Выбранный».

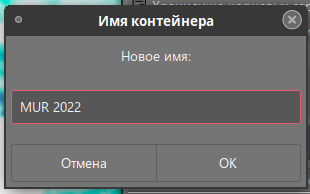

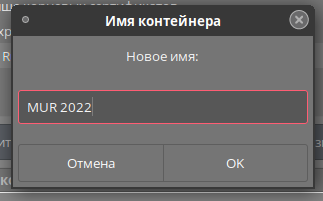

5. Задайте имя контейнеру.

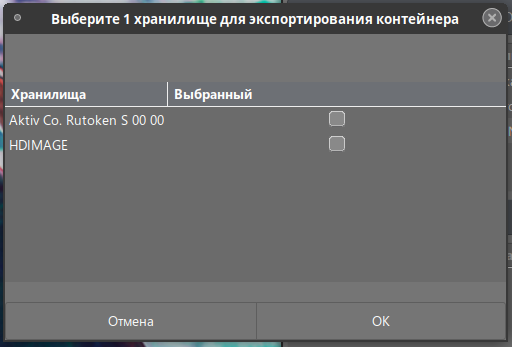

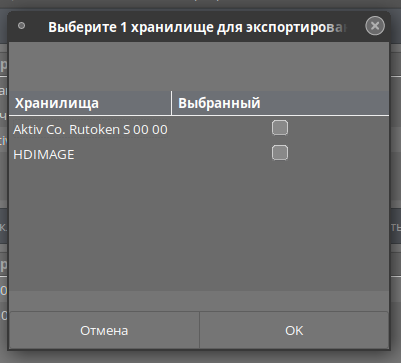

6. Выберите контейнер, в который требуется скопировать.

7. Далее потребуется ввести PIN-код контейнеров.

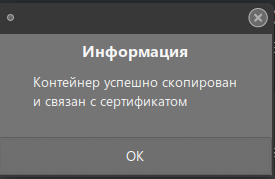

8. Появится окно с успешной привязкой контейнера с сертификата. Сертификат отобразится в «Личном хранилище сертификатов».

Работа по копированию контейнеров с токена или из HDIMAGE имеет схожую логику.

- Для выбора необходимого контейнера требуется выбрать галочкой необходимый.

2. Следующим этапом необходимо выбрать пункт назначения копирования.

Пользователю предоставляется возможность задать новое имя копируемого контейнера (настоятельно рекомендуем использовать латиницу).

3. Далее выбирается токен или HDIMAGE.

4. После ввода PIN-кодов, в случае успеха, вы увидите сообщение:

В последних версиях token-manager была добавлена возможность консольного запуска утилиты с использованием ряда ключей:

token-manager.py --help

Подсказки по использованию ключей в token-manager:

В данной реализации token-manager поддерживает явное указание архитектуры КриптоПро, вместо автоматического.

--amd64 вызов 64-битной версии КриптоПро;

--ia32 вызов 32-битной версии КриптоПро;

--aarch64 вызов aarch64 версии КриптоПро;

--e2k64 вызов e2k64 версии КриптоПро;

--version вывод номера версии token-manager;

--debug-output пробный вызов основных функций утилиты;

--debug-output --amd64 пробный вызов основных функций утилиты для архитектуры amd64;

--debug-output --ia32 пробный вызов основных функций утилиты для архитектуры ia32;

--debug-output --aarch64 пробный вызов основных функций утилиты для архитектуры aarch64;

--debug-output --e2k64 пробный вызов основных функций утилиты для архитектуры e2k64;Пример вывода версии утилиты:

token-manager.py --version token-manager версия 2.0

GOST-CRYPTO-GUI

Формат подписи может настраиваться в графической утилите gostcryptogui, которую мы рассмотрим далее.

Запуск утилиты производится из «Главного меню» - «Администрирование» - «Подпись и шифрование файлов».

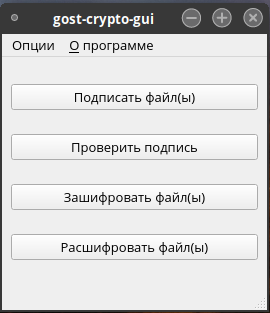

Окно программы выглядит следующим образом:

Доступны следующие опции:

-

Криптопровайдер;

-

Кодировка файлов;

-

Авт. проверка подписи;

-

Отсоединённая подпись.

Для примера зашифруйте файл, но с использованием другого сертификата, размещённого на ключевом носителе Rutoken.

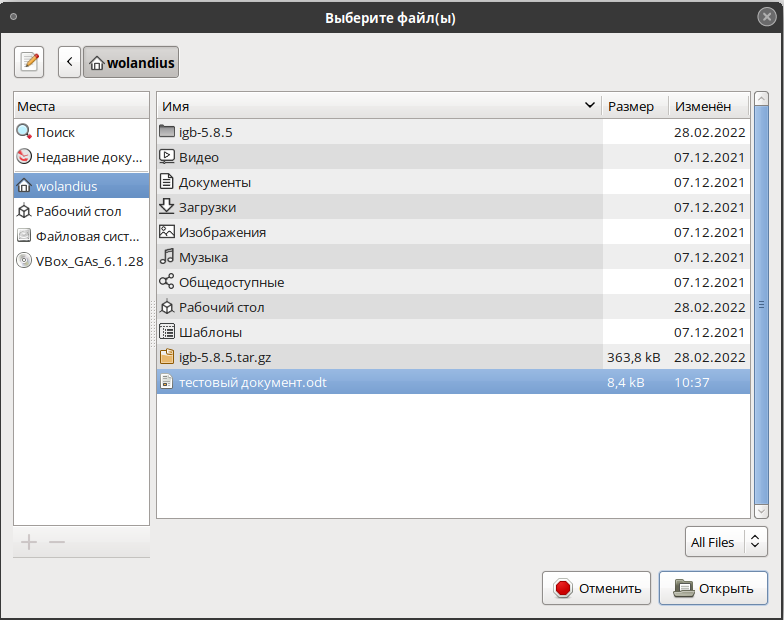

Выберите необходимый файл:

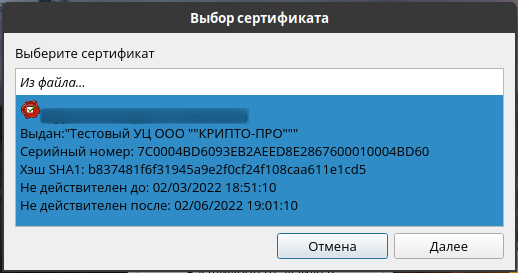

Затем укажите ваш сертификат:

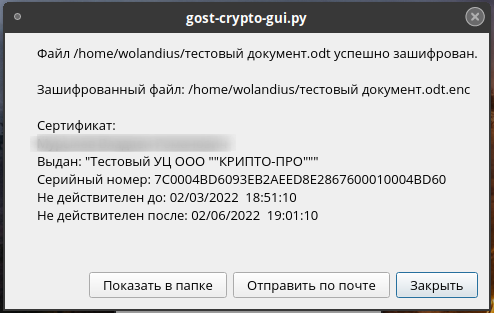

Зашифрованный файл формируется с тем же именем и расширением .enc.

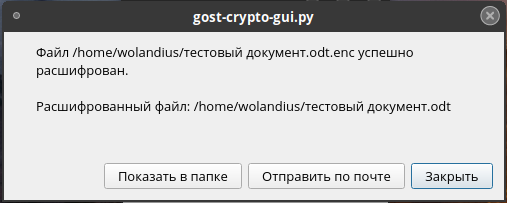

После этого попробуйте его расшифровать.

Нажмите «Расшифровать файл(ы)», выберите зашифрованный файл, затем сертификат, которым был зашифрован наш файл.

Подпись документов в LibreOffice

Для активации подписания документов потребуется установить плагин:

dnf install LibreOffice-plugin-altcsp

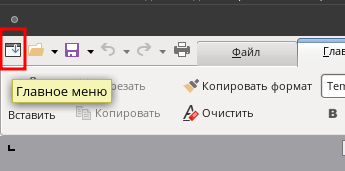

Для активации подписи требуется нажать кнопку «Файл». Если меню «Файл» недоступно, нажмите предварительно кнопку, выделенную на скриншоте:

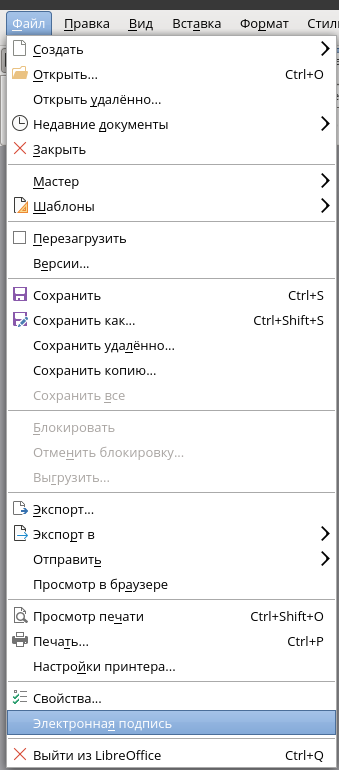

Нажмите кнопку «Электронная подпись»:

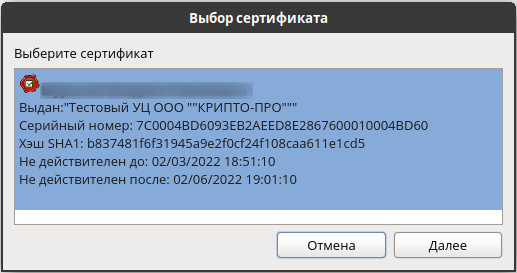

Для подписи вам будет предложен выбор сертификата:

Также не забудьте проверить, что для выбранного сертификата у вас установлены все необходимые корневые и отозванные сертификаты. Пример необходимых сертификатов можно проверить командой:

certmgr -list -store uMy *** CA cert URL : http://testgost2012.cryptopro.ru/CertEnroll/root2018.crt CDP : http://testgost2012.cryptopro.ru/CertEnroll/!0422!0435!0441!0442!043e!0432!044b!0439%20!0423!0426%20... CDP : http://testgost2012.cryptopro.ru/CertEnroll/testgost2012(1).crl ***

Как показано в примере, необходимо доставить 3 сертификата. Выполнить это можно через token-manager и установку сертификатов из утилиты.

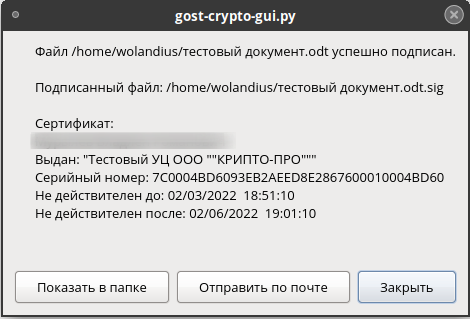

В случае успешной подписи вы увидите следующее уведомление:

Проверить подпись можно из «gostcryptogui» - «Проверить подпись».

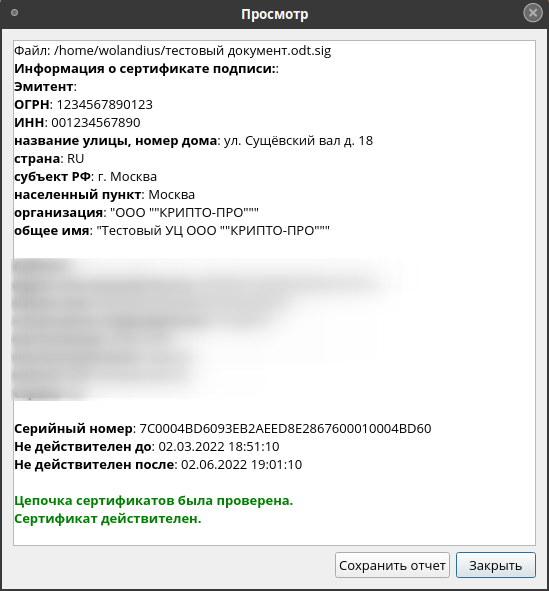

После выбора документа вы увидите следующую информацию:

Установка ViPNet Client 4U for Linux

-

РЕД ОС 7.3.1 МУРОМ | Ядро Linux 5.15.10

-

РЕД ОС 7.2 МУРОМ |Ядро Linux 4.19.79 (в репозитории 5.15.5)

-

ViPNet Client 4U for Linux 4.12.0 (8655)

При установке операционной системы, необходимо выполнить минимальные рекомендуемые требования приведенные ниже, которые в дальнейшем повлияют на установку и настройку ViPNet.

Извлекаем в заранее подготовленный каталог установочный пакет rpm и дистрибутив ключей.

переходим в каталог дистрибутива rpm командой

cd

Устанавливаем ViPNet используя пароль от учетной записи admin

sudo rpm –i <имя-пакета.rpm>

Устанавливаем дистрибутив ключей

Устанавливайте дистрибутив ключей под тем пользователем, под которым планируете проводить настройку ViPNet.

vipnetclient installkeys

Проверка обновлений отправленных на узел командой

vipnetclient debug –mftp-reconnect

Запускаем графическую оболочку и проверяем статус соединения

Проверяем верность установки ключей, активный координатор и его виртуальный адрес командой

vipnetclient info

Проверяем доступность защищенного соединения с координатором

ping 11.0.0.1

На данном этапе установка ViPNet завершена.

Действия ниже носят рекомендательный характер. Для получения более подробной информации по продукту рекомендуем обращаться к документации из архива с установочным пакетом.

Переключаем видимость туннелей внутри координатора на виртуальные -1\ реальные-0 адреса.

vipnetclient stop vipnetclient debug –tunnel-visibility 1 vipnetclient start

Так же рекомендуется добавить DNS вашей организации либо DNS сети РМТКС в конфигурационный файл ViPNet (по умолчанию 8.8.8.8) Прописывать следует слитно через запятую.

Открываем файл конфигурации

sudo nano /etc/vipnet.conf

прописываем, в данном случае, DNS адреса РМТКС

trusted=10.14.100.222,10.17.101.222

Для сохранения изменений нажимаем Ctrl+O, подтверждаем сохранение Enter. Для закрытия документа нажимаем Ctrl+X

Далее стоит изменить настройки маршрутизации с приоритетом на DNS

sudo nano /etc/authselect/nsswitch.conf

Приводим строку hosts к следующему виду

Для сохранения изменений нажимаем Ctrl+O, подтверждаем сохранение Enter. Для закрытия документа нажимаем Ctrl+X

Замена DNS в конфе випнета

sed -i 's/77.88.8.88,77.88.8.2/10.13.60.3,10.14.100.222,77.88.8.8/' /etc/vipnet.confРаскоментирование

sed -i 's/;iptables=off/iptables=off/' /etc/vipnet.conf

Установка и обновление Р-7 офис в РЕД ОС

Требования к оборудованию

Процессор двухъядерный с тактовой частотой 2 ГГц или лучше

Свободной оперативной памяти не менее 2 Гб

Свободное место на жестком диске не менее 2 Гб

Ручная установка

Скачайте последнюю версию с сайта производителя

Скачайте RPM-пакет для операционной системы РЕД ОС.

Поддерживаются только 64-разрядные версии Linux.

После нажатия на кнопку «Скачать» в некоторых браузерах вам будет предложено выбрать папку для загрузки. Выберите папку и дождитесь окончания загрузки.

Установите\обновите пакет r7-office.rpm

Для установки\обновления пакета перейдите в ту папку, где он сохранен, и выполните команду

sudo yum install r7-office.rpmЗапустите десктопные редакторы

Теперь можно запускать редакторы. Для этого выполните в терминале следующую команду:

r7-officeЕсли вы предпочитаете использовать графический интерфейс, редакторы всегда можно найти в Р7-Офис — Р7-Офис. Профессиональный (десктопная версия).

Установка\обновление с помощью репозитория

Создайте файл r7desktop.repo

sudo nano /etc/yum.repos.d/r7.repoДобавьте следующий текст:

[r7]

name=r7

baseurl=https://downloads.r7-office.ru/repository/r7-desktop-yum/

enabled=1

gpgcheck=1

gpgkey=https://download.r7-office.ru/repos/RPM-GPG-KEY-R7-OFFICE.public

sslverify=0

username=desktop

password=gyxiLab84FByn7sCTd5JYОбновите список репозиториев с подгружаемыми данными:

sudo yum makecacheУстановите редактор:

sudo yum install r7-officeДля проведения обновления на новую версию потребуется использовать команду пакетного менеджера:

sudo yum makecache

sudo yum update r7-officeи подтвердить выполнение операции.

Текущая версия отображается на Главная страница редактора в разделе О программе.

Перед обновлением потребуется сохранить открытые файлы на редактирование и закрыть редактор.

Установка (настройка) Sublime Text

Установить ключ GPG:

sudo rpm -v --import https://download.sublimetext.com/sublimehq-rpm-pub.gpgВыберите канал для использования:

Stable

sudo dnf config-manager --add-repo https://download.sublimetext.com/rpm/stable/x86_64/sublime-text.repoDev

sudo dnf config-manager --add-repo https://download.sublimetext.com/rpm/dev/x86_64/sublime-text.repoОбновите dnf и установите Sublime Text:

sudo dnf install sublime-text -yОбратите внимание, что в настоящее время нет пакетов RPM для ARM.

Как русифицировать sublime text 3

Заходим в программу и нажимаем клавиши Ctrl + Shift + P. В появившемся поле для ввода вводим "Package Control" и нажимаем Enter (или выбираем из списка). Далее вновь Ctr + Shift + P и вводим "Package Control: Install Package" и нажимаем Enter (или выбираем из списка)

Появится новое поле, вводим в нём "LocalizedMenu", жмём Enter и ждём установки пакета (снизу, слева)

Далее открываем пункт меню сверху "Preferences" и выбираем "Preferences". Выбираем "Русский (ru)"

Радуемся)

В Sublime перестало работать сочетание клавиш ctrl+shift+g

В настройках Sublime (Preferences -> Key Bindings) нужно указать:

[

{ "keys": ["ctrl+shift+g"], "command": "emmet_wrap_with_abbreviation" },

]Установка и запуск игр

Установка игр через STEAM

Для того чтобы установить и запустить игру через онлайн-сервис цифрового распространения компьютерных игр и программ Steam, необходимо с правами root-пользователя установить клиент Steam, выполнив команду:

dnf install steam -yВ «Главном меню» - «Интернет» отобразится установленное приложение Steam, при нажатии на которое появится значок запуска на рабочем столе. После первого запуска Steam необходимо дождаться скачивания всех обновлений, а затем выполнить его настройку.

Сначала пользователю необходимо создать аккаунт Steam, если его еще не существует. Если аккаунт Steam уже есть, можно выполнить вход.

Далее для более удобной работы можно изменить языковые настройки в меню «Steam» - «Settings» - «Interface». После смены языка потребуется перезапуск Steam.

Затем в меню «Steam» - «Настройки» необходимо выбрать пункт «Совместимость» и активировать функцию на «Включить Steam Play для всех других продуктов». Это нужно для того, чтобы Steam Play включался во всех играх библиотеки пользователя. Также требуется выбрать версию Proton, который будет способствовать запуску игр.

Существует сайт www.protondb.com, где перечислены все игры, поддерживаемые Proton, и указаны статусы к каждой игре. Перейдя в раздел с игрой, можно узнать более подробную информацию о возможности запуска игры, а также о дополнительных настройках, если при запуске возникают трудности.

После настройки Steam можно перейти в библиотеку пользователя или в магазин и скачать нужную игру. В данном случае с сайта protondb.com выбрана бесплатная нативная игра «Toy Robot».

После скачивания игры необходимо перейти в библиотеку игр пользователя и нажать правой кнопкой мыши на игре из списка. В контекстном меню выбрать пункт «Свойства…». Во вкладке «Совместимость» установить флажок на использование инструментов совместимости и выбрать необходимую версию Proton для запуска игры.

На этом процедура настройки завершена. Можно запускать игру.

Установка игр через платформу Port Wine

Port Wine – это модифицированная версия Wine, которая позволяет запускать более сложные и энергоемкие игры в Linux, которые не поддерживает обычный Wine.

Для корректной работы PortWine необходимо сначала установить дополнительные пакеты:

dnf install curl icoutils libcurl wget zenity bubblewrap zstd cabextract tar goverlay openssl steamПосле этого необходимо скачать установочный файл PortWine и запустить его установку:

wget -c "https://github.com/Castro-Fidel/PortProton_ALT/raw/main/portproton" && sh portprotonПоявится окно настройки параметров перед установкой - необходимо будет выбрать путь установки PortProton.

Начнется процесс установки.

После завершения установки программа будет доступна из «Главного меню» - «Игры» - «PortProton».

При первом запуске произойдет автоматическая загрузка необходимых библиотек и инициализация приложения.

После завершения первого запуска будет открыто окно с выбором необходимого лаунчера:

Установка СПО «Справки БК» на операционные системы РЕД ОС 7.2 и 7.3.

Программа СПО «Справки БК» служит для заполнения, хранения и распечатки справок о доходах, расходах, имуществе и обязательствах имущественного характера государственных служащих и всех членов их семей.

Дистрибутив специального программного обеспечения «Справки БК» для операционной системы РЕД ОС существует в двух версиях — для РЕД ОС 7.2 и РЕД ОС 7.3. Дистрибутив имеет вид бинарных файлов с расширением .bin.

1. Распакуйте архив с дистрибутивом «Справки БК», соответствующий используемой Вами ОС. Для этого в файловом менеджере Caja нажмите на архив правой кнопкой мыши, и выберите “Распаковать сюда” либо “Распаковать в …”

Примечание: Дистрибутивы в именах которых содержится слово full (spravki-bk-full-2.5.2-1-ro7.2.bin и spravki-bk-full-2.5.2-1-ro7.3.bin) поддерживают локальную установку без доступа к репозиторию РЕД ОС и без подключения к интернету.

В остальных случаях можно использовать обычный дистрибутив.

Spravki-bk-x.x.x.x-ro7.2.bin - если Вы используете РЕД ОС 7.2. Spravki-bk-x.x.x.x-ro7.3.bin - если Вы используете РЕД ОС 7.3.

* х — в примере номер версии сборки ПО (может быть различным)

2. Выполните установку СПО “Справки БК”.

ВАЖНО! < Следует сказать, что дальнейшие действия нужно проводить либо с использованием sudo (т.е. пользователь должен входить в группу wheel и обладать частичными правами root), либо выполнять данные действия из под учётной записи root (суперпользователь). >

Перейдите в Терминале в директорию с распакованным дистрибутивом (в качестве примера /home/user/Загрузки):

cd /home/user/Загрузки/SpravkiBK/путь_до_нужного_дистрибутива

Запустите файл установки от пользователя с правами sudo либо от пользователя root. Дождитесь завершения установки.

sudo ./spravki-bk-2.5.2-1-ro7.3.bin3. Выполните процесс инициализации:

ВАЖНО! < Дальнейшие действия необходимо выполнять под учетной записью пользователя, который в дальнейшем будет работать с СПО «Справки БК» > Далее проведём инициализацию для окончательного этапа установки ПО, выполнив команду в Терминале с правами локального пользователя. Дождитесь завершения инициализации.

redwine –version4. Запустить СПО “Справки БК” можно в “Главное меню” — “Офис” — “СПО Справки БК”